2026年2月13日,网络安全领域发现一起针对普通用户的恶意下载攻击事件。攻击者伪造知名压缩工具7-Zip的官方下载入口,将Proxy类木马程序捆绑在安装包中,致使大量家庭电脑在用户毫无察觉的情况下沦为远程可控的代理节点,被用于实施多种网络违法活动,对个人设备安全与隐私构成实质性危害。

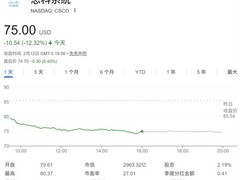

调查显示,攻击者注册并运营了一个高度仿真的下载网站,域名为7zip[.]com。该站点在搜索引擎结果及部分计算机操作教学视频中频繁出现,许多用户未仔细核验域名真实性即完成下载,随即触发恶意代码执行。

值得注意的是,该伪装安装程序具备双重行为:一方面,它确实会完整部署正版7-Zip软件,确保基础功能正常;另一方面,其使用已被吊销的数字签名证书进行签名,刻意营造合法可信的表象,极大降低用户警觉。安装完成后,程序会在系统深层目录静默释放三个隐蔽模块,以最高权限配置为开机自启,并擅自调整本地防火墙策略,规避常规安全防护机制的识别与拦截。

攻击者的根本意图在于构建大规模家用代理网络。受害设备的真实公网IP被纳入统一调度池,对外出租给第三方使用者,成为其隐藏真实身份、发起匿名攻击、实施钓鱼诈骗、操纵广告流量及非法数据窃取的技术跳板。此外,该恶意程序还借助社交平台传播路径扩散,已有案例证实,部分用户因点击嵌入YouTube教学视频评论区的诱导性链接而遭感染。

进一步分析显示,此次攻击并非偶发个案。相关恶意样本共享同一套开发与分发工具链,且已在多个仿冒主流软件品牌的下载站点中发现结构高度一致的植入逻辑,表明背后存在有组织、成体系的恶意代理服务运营网络。

专家建议用户务必通过7-Zip唯一官方渠道(网址为7-zip.org)获取软件,避免经由搜索结果或第三方视频引导跳转下载;保持终端安全软件持续更新,对来源不明的链接与附件保持高度审慎;如怀疑设备异常,应第一时间断网,开展深度扫描与清理,必要时执行系统重装。目前,相关技术团队正持续追踪攻击基础设施,强化协同响应,遏制风险进一步蔓延。

评论

更多评论