2026年2月3日,飞牛fnOS被发现存在高危安全漏洞,引发行业及用户广泛关注。

飞牛安全应急响应团队于今日发布紧急通告,确认在昨日推送1.1.18版本安全更新后,大规模入侵活动已初步得到控制。然而,攻击者迅速针对OTA升级机制实施对抗性升级。在官方发布查杀补丁后,相关黑客组织活动明显加剧,病毒已衍生出多个新变种。部分受感染设备的系统更新服务遭到恶意篡改,导致无法正常接收和安装修复补丁。

与此同时,官方网站、用户社区及官方域名持续遭受不同强度的分布式拒绝服务攻击。此次攻击整体呈现高度组织化与强针对性特征,攻击方正依据防御进展动态调整攻击策略。

对于系统更新功能已被破坏且尚未完成升级的设备,存在持续失陷及远程操控的重大风险。

为切实降低设备安全风险,飞牛提供以下分场景修复建议,用户可根据实际情况选择对应方案,尽快升级至最新系统版本:

一、无法通过OTA方式升级的设备

建议访问官网下载1.1.18完整系统镜像进行本地重装。当前该版本镜像已正式上线:

https://www.fnnas.com/download

fnOS采用存算分离架构,重装过程仅覆盖系统分区,原有存储池中的全部数据将完整保留。重装完成后重新挂载存储池,即可恢复数据访问。存储空间本身不受此次恶意代码影响,该方案可彻底消除当前安全威胁。

二、已完成更新或出现异常行为的设备

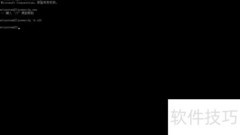

可运行官方提供的紧急验证与查杀脚本,自主检测并清除已知变种。执行命令如下:

curl -L https://static2.fnnas.com/aptfix/trim-sec -o trim-sec && chmod +x trim-sec && ./trim-sec

该脚本实时连接云端病毒特征库,支持识别并清除当前已知各类变种。官方将持续根据病毒演化动态更新检测规则。

三、暂不具备升级或重装条件的设备

应立即断开设备公网连接,或直接关机,避免设备被纳入僵尸网络,或遭受进一步渗透与破坏。

四、已完成更新但功能异常的设备

建议进入系统设置,调用内置系统修复工具。该工具将强制校验核心系统文件完整性,并自动修复异常项,确保设备基础功能恢复正常。

另需说明,目前已有第三方人员利用该漏洞对尚未升级的设备实施非法入侵。此类行为严重违反中华人民共和国刑法关于破坏计算机信息系统罪的相关规定。有关部门已就此展开调查,相关证据已依法固定,并移交公安机关网络安全部门依法处理。

评论

更多评论