近期,网络安全领域发现一起针对普通用户的恶意下载攻击事件。攻击者伪造了知名压缩工具7-Zip的官方下载页面,借以分发携带Proxy木马的安装程序。大量家庭用户在不知情的情况下完成下载与安装,导致设备被远程操控,沦为隐蔽的家用代理节点,继而被用于实施多种网络违法活动,对个人设备安全与数据隐私构成严重威胁。

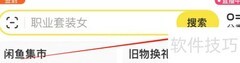

调查显示,攻击者注册并运营了一个高度仿真的假冒网站,域名为7zip[.]com。该域名与正版7-Zip官网7-zip.org仅在拼写和顶级域上存在细微差异。不少用户通过搜索引擎检索或观看电脑使用教程类视频时接触到该链接,因未仔细核验网址真实性,便直接下载安装,从而触发感染流程。

该恶意安装包具有极强的欺骗性:其前端功能与正版7-Zip完全一致,可正常解压、压缩文件;同时使用已被撤销但尚未被广泛吊销的数字签名进行签名,显著提升用户信任度。安装过程中,程序表面运行平稳,实则悄然在后台部署三个深度隐藏的恶意模块。这些组件被写入系统关键路径,以最高权限配置为开机自动启动,并主动修改本地防火墙策略,规避常规安全软件的检测与拦截。

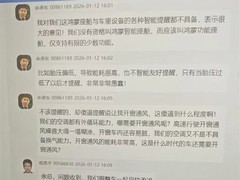

攻击者的根本意图在于构建一个覆盖广泛的家用代理网络。受感染设备的真实IP地址被统一纳入调度池,对外出租给第三方使用者,成为匿名网络行为的中继跳板。借助这一基础设施,不法分子得以隐匿身份实施网络攻击、钓鱼欺诈、虚假流量灌注、非法数据爬取等高风险操作。此外,恶意程序还通过社交平台扩散,已有多个案例证实,用户因点击嵌入在教学类视频评论区或描述栏中的诱导性链接而遭感染。

进一步分析表明,此次攻击并非孤立个案。攻击者复用同一套开发与分发工具链,在多个仿冒主流软件品牌的下载站点同步部署类似载荷,逐步形成跨品牌、规模化、服务化的恶意代理生态体系。

安全专家建议,用户务必通过7-Zip唯一官方渠道——网址为7-zip.org的网站获取安装程序;保持终端安全软件持续更新并启用实时防护;对来源不明的网页链接、短网址及视频附带下载提示保持高度警觉。如怀疑设备已受感染,应第一时间断开网络连接,使用离线环境进行全面扫描与清理;若恶意组件已深度驻留系统,建议彻底重装操作系统以确保安全。目前相关技术团队正持续追踪攻击基础设施,推动全网协同防御,遏制风险进一步蔓延。

评论

更多评论