1月20日,前Canonical工程师、长期活跃于开源社区的Alan Pope发出警示,指出由该公司运营的Linux Snap软件商店正遭遇一种更为隐蔽且危险的供应链攻击方式。作为Snap生态中近50个应用的维护者,他在个人技术博客中详细披露了这一新型安全威胁。

过去,针对应用商店的恶意行为多表现为攻击者注册新账号,发布伪造的应用程序,这类操作因缺乏历史记录和用户评价,较易被识别和防范。但当前的攻击策略已发生转变,更具欺骗性。攻击者不再从零构建虚假身份,而是瞄准那些曾长期发布合法软件、具备良好声誉的开发者账号,伺机实施劫持。

其手段在于监控这些开发者所关联的域名状态。一旦发现某域名因未及时续费而过期,攻击者会迅速将其注册到自己名下,接着通过该域名绑定的邮箱向Snap Store发起密码重置请求,从而获得对该发布者账户的控制权。由于该账户此前已有大量可信应用和用户基础,平台难以立即察觉异常,导致攻击者可借由官方更新机制向原有用户推送携带恶意代码的版本。

这意味着,用户曾经安全使用的软件,在未经任何主动操作的情况下,可能通过一次看似正常的更新,变成窃取信息的工具。目前已有两个域名storewise.tech与vagueentertainment.com被确认以该方式遭劫持。被篡改后的应用多伪装成Exodus、Ledger Live或Trust Wallet等主流加密钱包产品,界面设计高度还原,普通用户极难分辨真伪。

应用启动后,首先会连接攻击者控制的远程服务器进行环境检测,随后诱导用户输入钱包恢复助记词。一旦用户提交,敏感信息即被传至攻击方服务器,造成资产损失。由于整个过程依托于原有信任链完成,用户往往在资产被盗后才意识到问题,而此时损害已经发生。

尽管相关恶意应用在被报告后会被运营方移除,但响应速度通常滞后于攻击扩散周期,使得部分用户在系统清理前已遭侵害。对此,安全研究人员建议开发者应高度重视域名管理,确保其持续有效,并为所有关联账户启用双重验证机制,防止权限被非法接管。

对于终端用户,特别是管理加密资产的使用者,应彻底改变依赖应用商店安装关键软件的习惯。最稳妥的方式是仅从项目官方渠道下载安装包,并核验其签名与哈希值,以此切断潜在的供应链攻击路径。

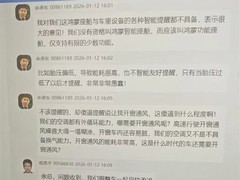

评论

更多评论