本指南适用于JBoss4至7各版本的部署操作。

1、 为未安装用户指导JDK与JBoss的安装步骤

2、 安装步骤简便,可直接选择默认设置完成,也可根据需求自定义安装路径。

3、 创建密钥库文件

4、 生成密钥库文件keystore.jks需借助JDK自带的keytool工具。首先在命令行中进入JDK或JRE安装路径下的bin目录,然后执行keytool命令,其中加粗部分为可按实际需求自定义的参数,如密钥别名、存储密码、有效期等,根据具体配置灵活调整各项设置即可完成创建。

5、 使用keytool命令生成密钥对,指定别名为gdca,采用RSA算法,密钥长度2048位,存储于D盘根目录下的gdca.jks密钥库中。

6、 上述命令中,私钥别名(-alias)为gdca,生成的gdca.jks文件将默认保存在D盘根目录。

7、 注意:

8、 请准确完整地录入所有项目,确保信息无误。

9、 若输出路径包含空格,须用英文双引号将其括起。

10、 密钥库密码需不少于六个字符。若电脑安装的是JDK 6及以上版本,输入密码时不会显示内容;若为JDK 5版本,则可能以明文形式显示,请特别留意并牢记所设密码,尤其是包含大小写字母组合的情况,务必确保安全。

11、 下文使用keytool工具时,所有密码输入均采用该密码。

12、 若组织名称包含逗号,录入时无需手动输入引号,系统通常会在提示信息中的组织名称外自动添加。请务必仔细核对,如发现未加引号,应关闭当前命令行窗口,重新打开新窗口进行操作。

13、 输入主密码时直接按回车,确保keystore密码与gdca主密码相同。

14、 创建证书签名请求文件

15、 请妥善备份gdca.jks密钥库文件,并将certreq.csr证书请求提交至发证机构,等待签发。一旦gdca.jks文件遗失,证书将无法正常使用,请务必确保文件安全。

16、 由于JBoss服务器要求使用的证书格式为JKS(Java KeyStore),因此在上传和配置之前,必须将获取的证书文件转换并整合为JKS格式。不同证书颁发机构所提供的证书链结构存在差异,有的仅包含一张证书,有的则包含多张。以GDCA公司签发的证书为例,在用户申请完成后,除所申请的企业级SSL证书外,还会一并提供一张根证书(Root Certificate)和一张中间CA证书(Intermediate CA Certificate)。其中,根证书文件名为GDCA_TrustAUTH_R5_ROOT.cer。若用户申请的是睿信组织验证型SSL证书(Organization Validation SSL Certificate),则对应的中间CA证书为GDCA_TrustAUTH_R4_SSL_CA.cer;若申请的是恒信增强型验证SSL证书(Extended Validation SSL Certificate),则对应的中间CA证书为GDCA_TrustAUTH_R4_Extended_Validation_SSL_CA.cer。在生成JKS文件时,需确保将私钥、企业证书以及完整的证书链(包括中间CA证书和根证书)正确导入,以保证信任链的完整性。若证书链不完整,可能导致应用访问时出现安全警告或连接失败。因此,在配置前应仔细核对证书文件类型与顺序,使用keytool等工具完成证书合并操作,最终生成符合JBoss运行环境要求的JKS密钥库文件,确保系统能够正常启用HTTPS安全通信。

17、 下载根证书和业务证书时,需确认是否为Base64编码格式。若不是,应先转换为Base64编码,再进行合并操作。具体示例所示。

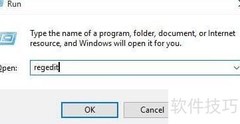

18、 进入JDK安装路径中的bin目录,执行命令keytool -list -keystore d:gdca.jks,即可查看指定keystore文件的详细信息。

19、 安装根证书

20、 在导入前,可将GDCA TrustAUTH R5 ROOT.cer文件重命名为ca1.cer,也可根据需要改为其他便于记忆的名称。

21、 安装CA证书

22、 在导入之前,请将文件GDCA TrustAUTH R4 Extended Validation SSL CA.cer或GDCA TrustAUTH R4 SSL CA.cer重命名为ca2.cer,用户也可根据需要更改为其他便于记忆的名称,以便后续识别和管理,确保操作过程清晰顺畅,避免混淆。

23、 安装服务器证书

24、 导入前请将服务器证书文件 testweb.95105813.cn.cer 重命名为 server.cer,用户也可根据需要改为其他便于记忆的名称,或保留原始文件名直接使用。

25、 导入服务器证书时,需确保证书别名与私钥别名相同。完成导入后,执行命令 keytool -list -keystore D:gdca.jks,用于查看密钥库中的详细信息,确认证书是否正确写入。

26、 配置JBoss前请先备份相关文件,以便出错时可及时恢复。

27、 不同版本的JBoss配置略有差异,可参照以下步骤进行设置。

28、 JBoss 4至6版本

29、 将已成功导入认证回复的gdca.jks文件复制到JBoss的server/default/conf目录,用文本编辑器打开server.xml文件,定位相关配置项并进行相应修改。

30、 -->

31、 默认情况下, 处于注释状态,配置时需移除标记,并对该节点进行必要修改,修改后的配置如下所示:

32、 该配置用于定义一个支持安全传输的连接器,采用HTTP/1.1协议,并启用SSL加密功能。服务监听在标准的443端口,绑定地址由变量jboss.bind.address指定,确保服务在指定网络接口上运行。通信协议为HTTPS,同时设置连接为安全状态,确保数据传输过程中加密。客户端无需进行身份验证,简化了访问流程。用于加密通信的证书密钥库文件位于jboss.server.home.dir目录下的conf子目录中,文件名为gdca.jks。密钥库的访问密码已设定,以保障密钥信息安全。加密算法使用的是TLS协议,确保与现代浏览器和安全标准兼容,提供可靠的数据保护。整体配置适用于部署需要高安全性的Web应用,能够有效防止数据在传输过程中被窃取或篡改,满足基本的网络安全需求。

33、 在JBoss 4版本中,server.xml文件默认位于安装目录下的server/default/deploy/jboss-web.deployer路径中,该配置文件用于管理Web服务的相关设置,是服务器启动时加载的重要组件之一。

34、 在JBoss 5/6版本中,server.xml文件默认位于安装目录下的server/default/deploy/jbossweb.sar路径中,该配置文件用于管理Web服务相关设置,是系统运行的重要组成部分。

35、 JBoss 7版本

36、 将已正确导入认证回复的gdca.jks文件复制到JBoss的standalone/configuration目录中,然后用文本编辑器打开该目录下的standalone.xml文件,定位到相关配置节点,进行后续的修改与设置,确保安全配置项准确无误,以保障系统正常运行和通信安全。

37、 在该节点下添加一个HTTPS链接的子节点。

38、 配置一个名为https的连接器,采用HTTPS安全协议,基于HTTP/1.1通信规范,绑定到HTTPS端口并启用安全模式。该连接器通过SSL加密机制保障数据传输安全,指定SSL配置名称为https,设置密钥库密码以验证身份,并通过certificate-key-file属性指向位于../standalone/configuration/gbca.jks的证书密钥文件,用于服务器身份认证和加密通道建立。整个配置确保客户端与服务器之间的通信具备机密性、完整性与身份可信性,适用于需要高安全级别的Web服务场景。配置需确保密钥文件路径正确、密码准确无误,并与服务器证书体系匹配,以避免启动失败或安全握手异常。

39、 所示,已调整完毕。

40、 默认情况下,SSL服务使用443端口,若采用其他端口,则需通过https://yourdomain:port格式访问网站,同时确保防火墙已开启对应端口以允许通信。

41、 测试访问

42、 部署睿信SSL证书后,浏览器访问时会显示安全锁标志;若使用恒信企业EV SSL证书,除安全锁外,地址栏背景将变为绿色,更直观地提示网站安全性。

43、 本文详细介绍了SSL证书在JBoss上的部署步骤,适合初学者参考。如有问题欢迎随时交流,感谢阅读与支持!

评论

更多评论